E sì, abbiamo bloccato Cryptoloker in una rete lan da noi gestita con Server di dominio blindato e backup resilienti.

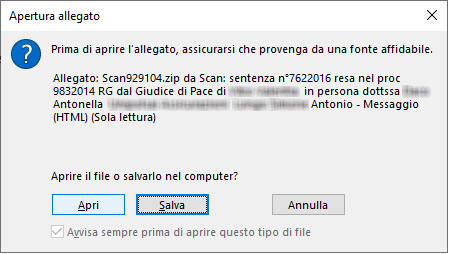

L’utente si è vista recapitare una PEC da un contatto abituale con un allegato compresso, all’interno del quale c’era un documento che appariva apribile con Word.

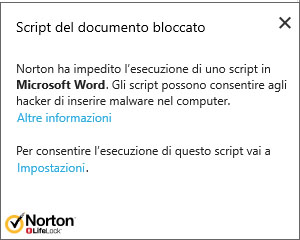

Mi domando, ma non sono sufficienti tutti i seguenti avvisi/allarmi?

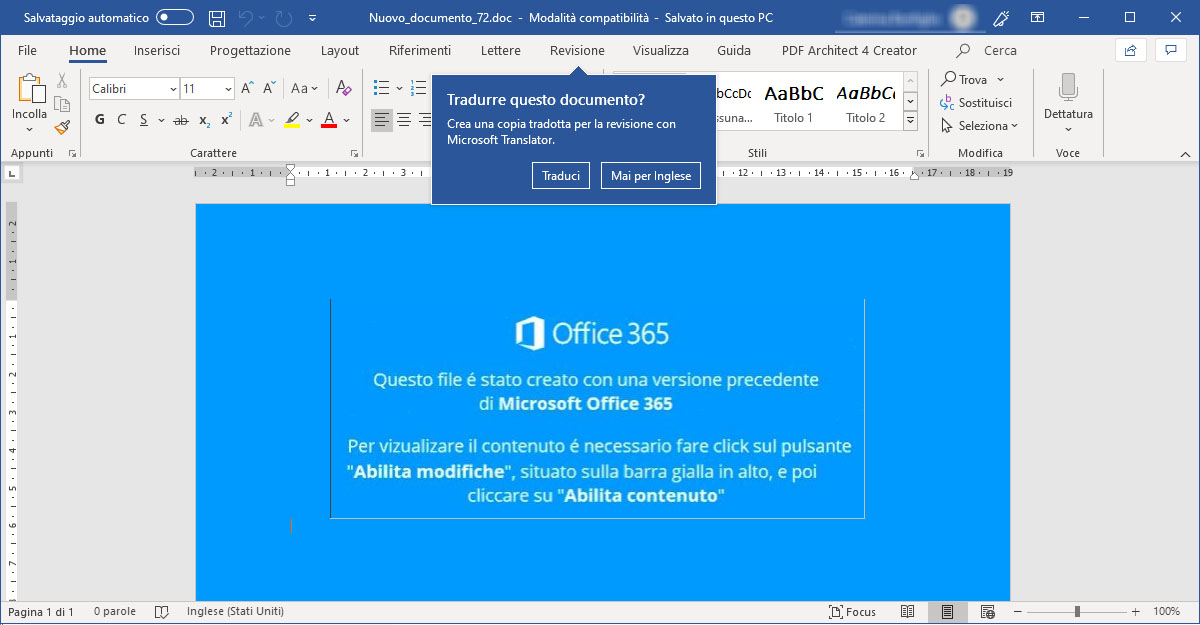

L’unico modo per attivare la funzione dell’immagine seguente è che l’operatore abbia sbloccato lo script.

Posso capire che stai aspettando un documento importante e tutto ti fa pensare che sia proprio questo. Ma un dubbio non ti viene?

Ebbene sì! Il nostro operatore è riuscito a saltare tutti i controlli ed ha attivato lo script malevolo e… et voilà… Cryptolocker ha iniziato la sua corsa nel criptare tutto quello che incontrava.

Ma solo pochi files sono risultati illegibili perchè sia l’antivirus sul PC che l’antivirus sul Server hanno stoppato la propagazione , nonostante tutto. Quei pochi files crittografati sono stati recuperati da un backup opportunamente configurato, e nel giro di un’ora il nostro cliente (studio di avvocati) è tornato operativo!

Qualche piccola riflessione:

- il primo virus ed il più pericoloso siamo noi stessi;

- non basta un antivirus free sul PC;

- è necessario un antivirus sul Server dati;

- prima di eseguire un’azione insolita è opportuno fare una telefonata (o al proprio contatto o al proprio consulente informatico);

- devi avere un sistema di backup efficace (possiamo farlo per te).

In alcuni casi i truffatori dietro questi virus chiedono migliaia di euro di riscatto per recuperare i propri documenti digitali.

Il nostro Cliente se l’è cavata con un caffè !